autoruns.exe软件

版本:v13.8 绿色版大小:661KB

类别: 系统设置 系统:WinAll, WinXP, Win7, Win8

立即下载

版本:v13.8 绿色版大小:661KB

类别: 系统设置 系统:WinAll, WinXP, Win7, Win8

立即下载

autoruns工具是一款支持Windows32位和64位的启动项目管理软件,可以便捷的掌握开机运行程序,解除不必要的开机进行,缩短开机时间提高电脑性能,快来绿色资源网试试吧!

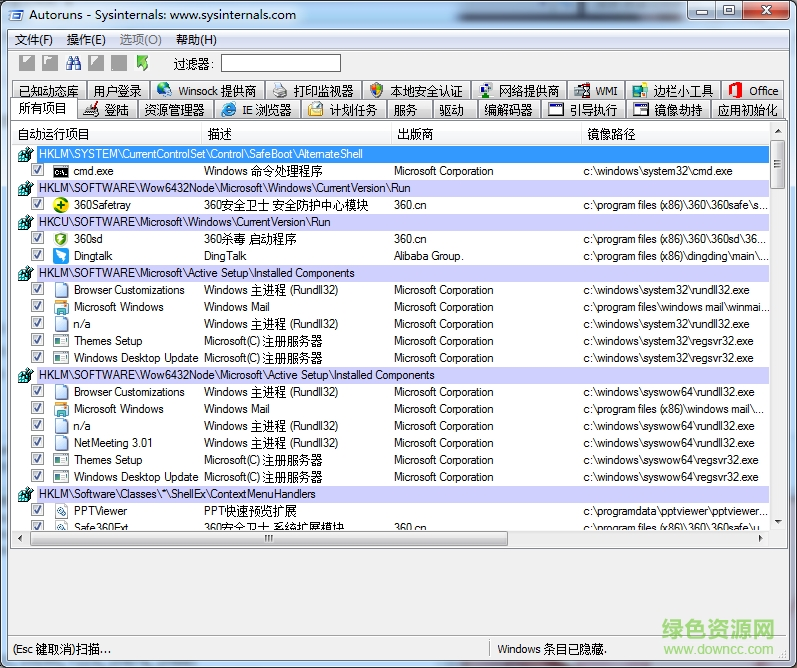

在绿色资源网下载皆有后,打开软件可以见到15个标签,列表下的内容全部是用类似注册表编辑器的方式显示的。

以删除有问题的驱动保护操作为例:

如通过SRENG扫描日志发现有个不明驱动项目USBVM31B.SYS在机中活动!(这里仅仅是在举例,实际上这个服务项目是摄像头驱动,而且为了说明问题我对该映像文件的“属性”做了修改,实际该文件并非病毒驱动文件,不可照搬使用哦!)

1.选项--勾选“隐藏微软项目”--按菜单栏下常用工具栏的“刷新”按钮,排除不必要的正常自启动项目;

2.“文件”--“查找”--输入“USBVM31B.SYS”--回车,让AUTORUNS自动查找包括“USBVM31B.SYS”字段的自启动值项并定位;

3.发现USBVM31B.SYS这个DD有驱动保护,且驱动保护项目为ZSMc301B;

4.右键该项目条,选择“属性”,发现该映像文件创建时间是今天。因为最近没有安装新软件和硬件,感觉其有重大安全隐患;

5.右键该项目条,选择“GOOGLE/MSN”,在网上查找该映像文件的相关资料;

6.经过在网络上查找资料确认,认定该文件为病毒文件(为说明问题才这样说的,别当真!),这就证明ZSMC301B这个自启动项目就是病毒的驱动保护。在该项目条上右键,选择“删除”,删除了该自启动项之后, USBVM31B.SYS这个病毒文件失去了驱动保护,也就无用武之地了,而且可以直接用“SHIFT”+“DEL”删除(如果不删除此驱动保护,你会发现在删除“USBVM31B.SYS”这个映像文件时,会出现“该文件正在运行,请关闭相关的程序后再删除”之类的提示,或者即便能删除也会很快复活。这就是病毒或流氓软件热衷于此的根本原因);

7.为了彻底不留后患,按照AUTORUNS提供的信息找到该映像文件(删除ZSMC301B这个自启动项前可以在其项目条上右键,选择“复制”,将复制内容粘贴到写字板或记事本中,以便删除映像文件时查找该文件的路径和文件名),删除c:windowssystem32driversUSBVM31B.SYS这个文件。

Autoruns for Windows 是 Mark Russinovich 和 Bryce Cogswell 开发的一款软件,它能用于显示在 Windows启动或登录时自动运行的程序,并且允许用户有选择地禁用或删除它们,例如那些在“启动”文件夹和注册表相关键中的程序。此外,Autoruns还可以修改包括:Windows 资源管理器的 Shell 扩展(如右键弹出菜单)、IE浏览器插件(如工具栏扩展)、系统服务和设备驱动程序、计划任务等多种不同的自启动程序。

1.“英特网浏览器”:对应的是IE所有浏览器帮助对象(BHO)、网络URL地址搜索钩子、各类IE工具条以及IE常用工具栏按钮所对应的注册表子项和注册表值项值。

2.“服务”:即HKLMSystemCurrentControlSetServices对应的开机自启动服务的项目。由于具备开机自启动功能,而且依靠ROOTKIT技术可以隐蔽运行,所以是病毒(流氓软件)最爱光临的地方。

3.“驱动”:即HKLMSystemCurrentControlSetServices对应的开机自启动驱动程序的项目。同上,又一个病毒经常光临的乐园。

4.“计划任务”:和“开始”--“程序”--“附件”--“系统信息”--“任务计划”中的内容是完全一致的,一般为空。

5.“资源管理器”:对应资源管理器在注册表上的子项和值项。

6.“LSA提供商”: LSA的全称为“Local Security Authority”--本地安全授权,Windows系统中一个相当重要的服务,所有安全认证相关的处理都要通过这个服务。它从 Winlogon.exe中获取用户的账号和密码,然后经过密钥机制处理,并和存储在账号数据库中的密钥进行对比,如果对比的结果匹配,LSA就认为用户的身份有效,允许用户登录计算机。如果对比的结果不匹配,LSA就认为用户的身份无效。这时用户就无法登录计算机。

7.“APPINIT”:初始化动态链接库,其内容是开机时系统加载的必要的初始化动态链接库文件。除了卡巴斯基等少数软件需要通过添加dll文件到此处实现从开机就接管系统底层的目的外,一般此项目应为空。

8.“WINSOCK提供商”:显示已注册的WINSOCK协议,包括WINSOCK服务商。由于目前只有很少的工具能够移除该项目下的内容,恶意软件经常伪装成WINSOCK服务商实现自我安装。AUTORUNS可以卸载此项目下的内容,但不能禁用他们。

9.“映像劫持”:在此标签下的内容对应的应用程序,开机后即被系统强制劫持而不能运行(就是我们经常说的IFEO,即系统自带的应用程序映像劫持功能)。

10.“启动执行”:在系统登陆前启动的本地映像文件(即WINDOWS映像文件的对称)及自启动项的情况。形象地理解一下,就是貌似瑞星的系统登陆前扫描这样的自启动项。

11.“打印监视器”:显示在PRINT SPOOLER服务中被加载的DLL文件。一些恶意软件可能利用此服务项目实现开机自启动。

12.“WINLOGON”:WINLOGON登陆项对应的自启动注册表子项及值项。

13.“KNOWNDLLS”:系统中已知的DLL文件。

查看全部